Bedrohungsszenarien im virtuellen Raum werden die Geschäftswelt auch 2021 auf Trab halten. Das prognostizieren die Security-Experten von HP Inc. in ihrer kürzlich vorgestellten Cybersecurity-Prognose für das Jahr 2021. Stefan Dydak ist Security-Experte bei HP und kennt die Tricks der Angreifer.

IoT4 Industry & Business: Zu den von Ihnen angekündigten maßgeblichen Bedrohungen 2021 in puncto Cybersecurity zählt HP von Menschen initiierte Ransomware, Thread Hijacking, unbeabsichtigte Insider-Bedrohungen, kompromittierte geschäftliche E-Mails und Whaling-Angriffe. Was bedeuten diese Bedrohungen in der Praxis?

Stefan Dydak: Einfach gesagt geht es um unterschiedliche und hochentwickelte Formen von Cyberkriminalität. Die genannten Bereiche stellen heute in der Tat eine ernsthafte und realistische Bedrohung für Unternehmen beziehungsweise deren IT-Netzwerke dar. Hinter diesen Technologien stecken hoch innovative Prozesse und Hacker, die Profis auf ihrem Gebiet sind und daraus ein lukratives Geschäft entwickelt haben. Von Cyberkriminellen initiierte Ransomware-Angriffe sind etwa zu einer akuten Bedrohung und zum bevorzugten Werkzeug geworden. Von Ransomware mit „double extortion“ ist vor allem der öffentliche Sektor betroffen: Netzwerke werden infiltriert und sensible Daten abgezogen.

Die Täter bauen in Folge großen Druck auf und drohen damit, die gestohlenen Daten zu veröffentlichen, sollte bis zu einem vorgegebenen Zeitpunkt nicht ein gewisser Geldbetrag – meist in Form von Kryptowährungen – überwiesen worden sein. In den USA wurden zuletzt mehrere Städte in dieser Form angegriffen. Innovationen beim Phishing hingegen führen zu so genanntem Thread-Hijacking und zu Whaling-Angriffen. Beim E-Mail- Thread-Hijacking wird das System kompromittiert, indem Mails über autorisierte User im Unternehmen verschickt werden. Der Empfänger ahnt nichts Böses, da das Phishing-Mail von einem ihm bekannten Sender kommt. Hat das Thread-Hijacking ausgewählte Personen zum Ziel, so ist es eine Form von Spear Phishing. Auch hier haben es die Täter darauf abgesehen, sensible Daten abzugreifen und Geld zu erpressen.

Wo liegen die Herausforderungen, wenn Mitarbeiter plötzlich im Homeoffice arbeiten?

Dydak: Wenn ein Großteil der Unternehmens-Hardware außerhalb der Unternehmensmauern genutzt wird, stellt dies Security- und IT-Teams vor völlig neue Aufgaben. Auch heute noch berücksichtigen viele Firmen beispielsweise Endgeräte nicht ausreichend in ihren Sicherheitskonzepten. Durch die aktuelle Entwicklung sind die Aufgaben der IT-Verantwortlichen dramatisch gestiegen. Zudem hat die Komplexität deutlich zugenommen. Wichtig ist eine detaillierte Analyse des Unternehmens: Welche Prozesse sind kritisch und welche Teile der Infrastruktur müssen unbedingt verfügbar sein?

Haben denn seit März 2020 Ihrer Erfahrung nach Unternehmen entsprechend schnell auch auf diese (möglichen) Cyberattacken reagiert und die Ausstattung des Homeoffice angepasst?

Dydak: Unternehmen standen vergangenen März vor der Herausforderung, ihre Mitarbeiter von heute auf morgen ins Homeoffice schicken zu müssen. Oftmals ohne, dass die technischen Voraussetzungen dafür gegeben waren. Es wurde improvisiert. Die IT-Security sicherzustellen stand erstmal nicht im Vordergrund. Durch diese abrupte Dezentralisierung der IT-Infrastruktur hat die Angriffsoberfläche aber drastisch zugenommen – beispielsweise waren plötzlich heimische Router und Drucker im Einsatz. Heimdrucker sind nur in den seltensten Fällen sicher konfiguriert, oder mit Sicherheitstechnologie ausgerüstet. Somit sind sie ein gutes Angriffsziel. Ist ein solches Gerät kompromittiert, versuchen Cyberkriminelle sich Zugriff zum Rechner und dem Unternehmensnetzwerk zu verschaffen. Ein weiteres kritisches Thema sind sensible Unternehmensdaten in der heimischen Umgebung. Viele Firmen haben aber bereits begonnen, ihre derzeitige Lage zu analysieren und konkrete Pläne für zukünftige Arbeitsmodelle auszuarbeiten.

Sie sagen weiters, dass Mitarbeiter „das schwächste Glied der Security-Kette sind, da die Grenzen zwischen geschäftlichem und privatem Equipment verschwimmen.“ Dennoch haben viele meist zwei PC, zwei Handys etc. – trennen also private von geschäftlichen Aktionen. Wird demzufolge nicht viel zu leicht den eigenen Mitarbeitern die „Schuld“ für einen Cyberangriff auf das Unternehmen in die Schuhe geschoben?

Dydak: Ich stimme Ihnen zu: Für die IT-Security ist das Unternehmen zuständig und muss dafür die technischen Rahmenbedingungen schaffen. Die Aussage ist auch nicht als Schuldzuweisung zu verstehen, sondern als Aufruf zur Sensibilisierung. Es ist wichtig, dass Mitarbeiter aktuelle Angriffsszenarios kennen und sich möglicher Fallstricke bewusst sind. Phishing-E-Mails, bei denen auf einen Link zu einer mit Malware gespickten Website geklickt wird, sind eine beliebte Attacke von Cyberkriminellen. Dabei ist die Qualität der Angriffe deutlich gestiegen – Rechtschreibfehler oder schlechtes Deutsch als Erkennungsmerkmal werden immer seltener. Oft ist schon der Hausverstand ein guter Ratgeber – Stichwort: Wenn es zu schön ist, um wahr zu sein, dann ist es das vermutlich auch. Bei anderen Themen braucht es gezielte Schulungsmaßnahmen, um auch raffiniertere Angriffe erkennen zu können.

„Innovationen beim Phishing führen zu Thread-Hijacking und Whaling-Angriffen: 2021 wird es eine höhere Zahl innovativer Phishing-Angriffe geben“, heißt es von Ihrer Seite. Wie kann es sein, dass Angreifer innovativer sind als die „andere“ Seite, nämlich die der möglichen Angegriffenen? Was läuft hier „falsch“?

Dydak: Der Angreifer hat immer einen Vorteil: Er muss nur ein Schlupfloch finden, das Unternehmen hingegen muss alle Schlupflöcher kennen und schließen und selbst dann gibt es keine 100-%ige Sicherheit. Stichwort „Social Engineering“. Hier machen sich Angreifer weniger die Technik zu Nutze, sondern vielmehr die menschliche Psychologie. Beim bereits erwähnten Thread-Hijacking geben sich Angreifer etwa als gestresste Kollegen aus, die unter Druck stehen und dringend Unterstützung benötigen. Besonders in großen Firmen ist die Wahrscheinlichkeit hoch, dass sich nicht alle Mitarbeitenden untereinander kennen und in Bezug auf Firmenzugehörigkeit und Kompetenzen leicht getäuscht werden können. Sensible Daten werden dann zu schnell preisgegeben. Bei Tricks dieser Art handelt es sich um Bedrohungsszenarien, die tatsächlich ein hohes Maß an Sensibilität und Awareness auf Seiten der Angegriffenen fordern.

IT- und Security-Teams seien oftmals unterbesetzt, hört man immer wieder. Fehlt es an Know-how möglicher neuer Mitarbeiter oder ist das Ausbildungswesen nicht den Gegebenheiten angepasst um auf Trends zu setzen?

Dydak: Dass in der IT-Branche Fachkräfte auch unter normalen Umständen händeringend gesucht werden ist kein Geheimnis. Das vergangene Jahr hat den Bedarf an IT- und Security- Experten aber nochmals erhöht – die Nachfrage ist regelrecht explodiert. Dass diese nicht ausreichend bedient werden kann, hat mehrere Faktoren. Am Ausbildungsangebot kann es nur teilweise liegen. Auf den Universitäten, aber auch insbesondere an den Fachhochschulen, gibt es ein breit gefächertes Angebot an Informatik-Studiengängen sowie Studien mit IT-Security-Schwerpunkt. Meine Einschätzung ist: Die Schüler und Studierenden von heute leben zwar vollends in der digitalen Welt, dass sie sich in dieser aber sicher bewegen können, wird als selbstverständlich hingenommen.

Welch große Bedeutung IT-Security für unser digitales Leben und Arbeiten hat, wie gefragt Fachexperten in diesem Bereich sind und die guten Arbeitsbedingungen und Verdienstmöglichkeiten, die sich dadurch ergeben, ist vielen nicht bekannt. Viele Unternehmen decken den Bereich nicht mehr selbst ab, sondern lagern diese Aufgaben an IT- Beratungs- und Dienstleistungsunternehmen aus. Auch die Channel-Partner nehmen hier eine Schlüsselfunktion ein.

Und wie informieren Sie Ihre Zielgruppe zu möglichen Lösungen bzw. was bieten Sie aus dem Hause HP an?

Dydak: HP verfolgt bei all seinen Security-Konzepten einen holistischen Zugang. Dazu gehört das, was Security-Experten als „gestaffelte Sicherheit“ bezeichnen: Jede Hardware-Entscheidung ist eine Sicherheits-Entscheidung. Systeme zu schützen fängt daher bei der Hardware an, hört dort aber noch lange nicht auf. Relevante Softwarelösungen und die Sensibilität für aktuelle Security-Bedrohungen auf Anwender-Seite sind ein genauso relevanter Aspekt eines jeden Security-Konzeptes.

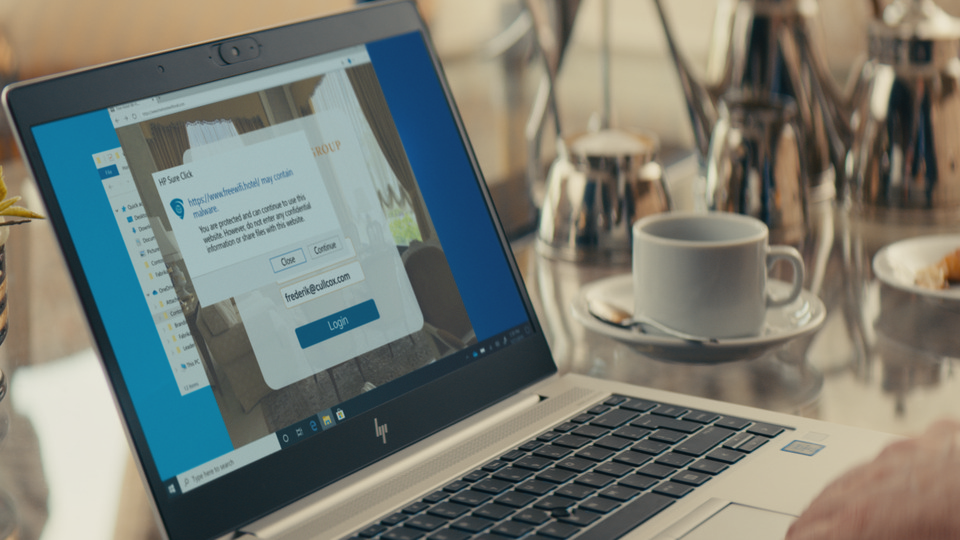

Unsere Kunden profitieren von konkreten Lösungen, wie etwa HP Sure Click Pro – ein Programm, das vor Malware, Ransomware und Viren schützt. HP Sure Click Pro basiert auf dem Prinzip der Virtualisierung. Klickt ein Mitarbeiter beispielsweise auf einen Link oder wird ein Attachment geöffnet, wird die Webseite oder das Dokument in einem vom System isolierten Fenster geöffnet. Mögliche Schadsoftware kann nicht auf das System zugreifen.

Abseits technischer Lösungen stehen unsere Experten Unternehmen auch beratend zur Seite, bieten Risikoanalysen, Event Analytics oder generisches Security Consulting an. Im vergangenen Jahr waren auch Strategieempfehlungen stark gefragt, wie Unternehmen mit den neuen Risiken in „Work From Home“-Situationen umgehen können. Unser Arbeitsleben wird dynamischer und die Bedrohungsszenarien diverser. Ein ganzheitlicher Zugang ist daher kriegsentscheidend.

.jpg)